Como de costumbre para poner en marcha este servicio tendremos que ir a Panel de Control -> Agregar o quitar programas -> Agregar o quitar componentes de Windows -> Servicios de Red y una vez en este apartado activar el "Servicio de autenticación de Internet".

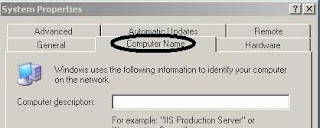

Para administrar el servicio debemos usar la consola Servicio de Autentificación de Internet (ias.msc), para añadir un nuevo cliente del servicio tenemos que hacer click con el botón derecho sobre el apartado Clientes RADIUS, donde tendremos que ir introducir la dirección IP o FQDN del cliente además de un secreto compartido (shared key). Aparte del RADIUS estándar también soporta otras implementaciones RADIUS de distintos fabricantes.

En el apartado Registro remoto tenemos la oportunidad de fijar el sistema almacenamiento de logs, podemos almacenarlos en local (por defecto) o bien en una base de datos SQL a través del correspondiente DSN (origen de datos OBDC).

En Directivas de acceso remoto podemos configurar una serie de condiciones de acuerdo con diversos parámetros para admitir o rechazar peticiones de autentificación, estas se procesan en el orden establecido y en caso de que no se cumpla ninguna el intento de autentificación será rechazado. Aparte de las directivas que podeis ver abajo que son las personalizadas, también existen otras que vienen ya definidas de acuerdo con los escenarios mas habituales de uso de IAS.

En Procesamiento de solicitud de conexión podremos crear proxies de RADIUS de forma que deleguemos la autentificación en un servidor de RADIUS remoto, esta opción esta solo soportada en Windows Server 2003. Para ciertas funcionalidades tales como implantar un servidor de VPN con RRAS donde es necesaria un integración con el Directorio Activo tenemos que registrar el servidor en el directorio, para ello debemos situarnos sobre el nodo raíz del menú y hacer click con el botón derecho sobre el o bien ir a Acciones donde también encontraremos la opción Registrar servidor en Active Directory.

En Windows Server 2003 en la versión Standard del sistema operativo estamos limitados a 50 clientes y 2 grupos remotos de acceso mientras que en Enterprise el numero es ilimitado, en Windows 2000 solo existe la función de servidor RADIUS y no hay limitaciones en ninguna versión.

Tomado de:

julianrv.com/blog/2005/12/radius-en-windows.html